Fact check : L’application StopCovid contient-elle un mouchard ?

Mardi 2 juin 2020, l’application StopCovid a fait son apparition sur l’Apple store et le Play store (Google). Conçue par plusieurs compagnies comme Dassault Système, Capgemini ou encore ATHOS et pilotée par l’Institut national de recherche en informatique et en automatique (Inria), afin de faciliter le traçage de malades du Covid-19 et de leurs potentiels contacts, StopCovid avait été validée par l’Assemblée nationale et le Sénat le 28 mai 2020.

Florence Rodhain, Université de Montpellier

De sa conception à sa validation, l’application n’a toutefois jamais fait consensus, ses détracteurs craignant notamment pour la sécurité des données personnelles des utilisateurs.

Sur les réseaux sociaux, l’association La Quadrature du Net, qui promeut et défend les libertés fondamentales dans l’environnement numérique, s’est même inquiétée de la présence d’un « mouchard » : le système reCAPTCHA. Conçu et relié à Google, ce système d’identification enverrait des données relatives à notre navigation Internet directement à la compagnie étasunienne.

Les concepteurs de StopCovid ont-ils placé un « mouchard » dans l’application ? La réponse est « oui » et cela mérite une explication.

Une demande d’avis et des inquiétudes

Le 15 mai 2020, le ministre des Solidarités et de la Santé Olivier Véran a saisi la Commission nationale de l’informatique et des libertés (CNIL) pour qu’elle se prononce sur un projet de décret relatif à l’application mobile « StopCovid ».

Dix jours plus tard, la CNIL, qui a dû travailler dans l’urgence, rendait un avis sur cette application. Dans la note 77 de cet avis, la CNIL s’inquiète du fait que le ministère prévoit d’avoir recours à un « Captcha » (système automatisé qui permet de vérifier que l’application est bien utilisée par une personne physique), et que ce service serait assuré par un tiers. La commission s’alarme alors du fait que « le recours à ce service est susceptible d’entraîner la collecte de données personnelles non prévues dans le décret, des transferts de données hors de l’Union européenne, ainsi que des opérations de lecture/écriture qui nécessiteraient un consentement de l’utilisateur ».

Les Captcha sont des systèmes qui ont été mis en place pour lutter contre les robots spammeurs. En l’occurrence, pour l’application StopCovid, il s’agit d’être certain qu’une personne bien réelle l’utilise. Il existe différents Captcha élaborés par différentes sociétés. Les Captcha que l’on trouve le plus souvent sont des codes difficilement déchiffrables (chiffres et lettres) que la personne humaine doit retaper.

Lignes de code

Le 27 mai, sur Twitter, la Quadrature du Net révèle que l’application StopCovid intègre un mouchard de Google, baptisé reCAPTCHA. Dans son Tweet, l’association renvoie vers les lignes de code sur le site web de l’Inria où l’on voit effectivement, distinctement, le recours aux services de Google.

La Quadrature du Net s’émeut aussi du fait que, si ce mouchard demeure dans l’application, le gouvernement n’aurait donc pas respecté ses engagements, alors que Cédric O, secrétaire d’État chargé du numérique, avait évoqué l’importance du principe de « souveraineté numérique » quelques semaines plus tôt devant le Sénat.

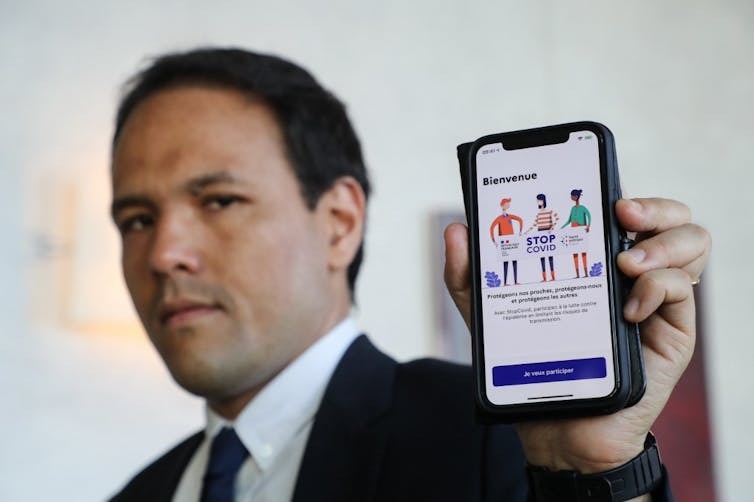

Ludovic Marin/AFP

En réalité, l’intégralité du processus devait rester à l’intérieur des frontières européennes sans avoir recours aux services de Google ou d’Apple. C’est pourquoi l’application a été pilotée par l’Inria.

La réponse dans le code source

Alors, qu’en est-il ? L’application StopCovid contient-elle toujours ce mouchard ? Ou bien le gouvernement a-t-il entendu les craintes de la CNIL et par conséquent demandé à l’Inria d’utiliser une technologie Captcha alternative à celle de Google ?

Pour répondre à cette question, il suffit de se rendre sur le site web de l’Inria et de lire le code source, où l’on trouve encore la référence au reCAPTCHA de Google.

Donc, oui, à l’heure actuelle, l’application StopCovid contient bien un « mouchard » comme l’affirme la Quadrature du Net, puisqu’elle peut permettre d’enregistrer au passage l’adresse IP (Internet Protocol) des téléphones où l’application est installée, ce qui apparaît en contradiction avec les principes de consentement privacy-by-design (principes du consentement qui doivent être pris en compte dès la conception de l’application) du Règlement général sur la protection des données européen (RGPD) défendu par la CNIL. Il s’agit bien d’une donnée à caractère personnel ; l’application n’est donc pas entièrement anonyme comme cela avait été annoncé depuis le début.

Sommé de s’expliquer sur la question, Cédric O explique dans un entretien que le reCAPTCHA de Google « seul élément qui n’a pas été fait par nous », aurait été choisi car « sur la version mobile, il n’y avait pas d’autres Captcha qui existaient et qui étaient capables d’encaisser le choc de plusieurs millions d’interactions ».

Il est intéressant de noter qu’un travail serait en cours avec Orange afin de pouvoir se passer des services de Google et de son reCAPTCHA ; cette solution pourrait être disponible prochainement. Si Orange parvient à ses fins, il n’y aura donc plus alors de « mouchard » à déplorer dans l’application StopCovid. Reste à savoir quand Orange finalisera ce travail et si, à ce moment-là, il sera encore pertinent d’utiliser l’application…

Un mouchard peut en cacher un autre

On pourrait en définitive considérer que ce « mouchard » n’est pas intentionnel mais dû à un effet de bord causé par l’absence de solution alternative, ce qui resterait toutefois à prouver. Cependant, un article du Monde évoque une tout autre intrusion, bien plus perverse, dont on peut douter qu’elle ne soit pas intentionnelle.

Dans cet article, Gaëtan Leurent, chercheur français en cryptographie à l’Inria, explique qu’il a découvert, sur la plate-forme de développement de l’application StopCovid, que tous les contacts des personnes croisées, quelle que soit la durée des contacts, pendant les 14 derniers jours, sont envoyés au serveur central hébergeant les données liées à l’application. « StopCovid envoie donc une grande quantité de données au serveur qui n’a pas d’intérêt pour tracer la propagation du virus, mais qui pose un vrai danger pour la vie privée » précise le chercheur dans les lignes du Monde.

Les justifications fournies par le secrétaire d’État au numérique paraissent sujettes à caution. Contacté par Mediapart, le secrétariat d’État au numérique n’a pas remis en cause ces révélations, mais a voulu les justifier. Il explique que tous les quarts d’heure, un nouvel identifiant est attribué à chaque appareil. Ainsi, un contact qui ne durerait que cinq minutes pourrait être la suite d’un contact de douze minutes : deux contacts que seul le serveur est capable de relier pour comprendre qu’il s’agit, en réalité, d’un seul, de 17 minutes, donc à risques.

Ces explications ne convainquent pas le chercheur Gaëtan Leurent, qui pense « qu’il y aurait des moyens assez simples de limiter le problème : le téléphone pourrait filtrer les données pour ne garder les contacts courts que quand ils sont juste avant ou juste après un changement d’identifiant. »

Le plus inquiétant étant que les explications du secrétaire d’État interviennent après le déploiement de l’application. Si tout cela était avéré, il faudrait être davantage inquiet de ce second mouchard que du Captcha !

Ce fact-check a été réalisé en partenariat avec la filière Journalistes et Scientifiques de l’ESJ de Lille.![]()

Florence Rodhain, Maître de Conférences HDR en Systèmes d’Information, Université de Montpellier

Cet article est republié à partir de The Conversation sous licence Creative Commons. Lire l’article original.